Тенденции реагирования на инциденты во втором квартале 2023 г.: растет число случаев вымогательства данных, хотя здравоохранение по-прежнему остается наиболее целевой отраслью

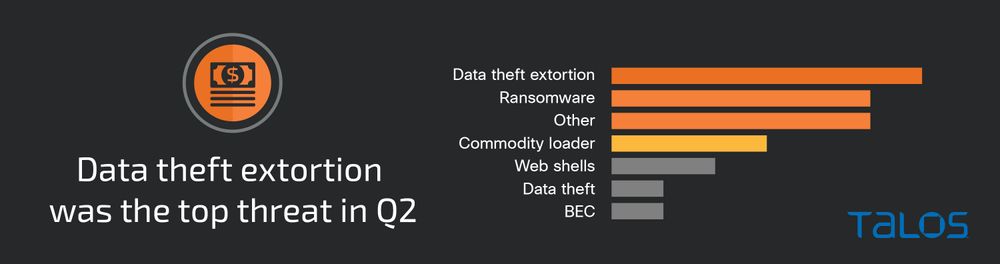

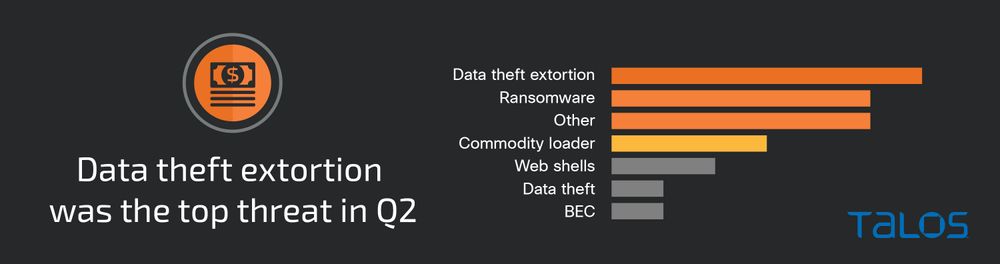

Cisco Talos Incident Response (Talos IR) отреагировала на растущее число инцидентов с вымогательством данных, не связанных с шифрованием файлов или развертыванием программ-вымогателей, что на 25% больше, чем в прошлом квартале, и является самой частой угрозой во втором квартале 2023 года.

В этом типе атаки злоумышленники крадут данные жертвы и угрожают утечкой или продажей их, если жертва не заплатит различные суммы денег, что устраняет необходимость развертывания программ-вымогателей или шифрования данных. Это отличается от метода двойного вымогательства программ-вымогателей, когда злоумышленники извлекают и шифруют файлы и требуют плату за получение ключа дешифрования.

В этом квартале программы-вымогатели были второй наиболее часто встречающейся угрозой, на которую пришлось 17% обращений, что немного больше, чем в 10% в прошлом квартале. В этом квартале были представлены семейства программ-вымогателей LockBit и Royal, которые компания Talos IR наблюдала в предыдущих кварталах. Talos IR также впервые обнаружила несколько семейств программ-вымогателей, в том числе 8Base и MoneyMessage.

Скомпрометированные учетные данные или действительные учетные записи были наиболее часто наблюдаемыми способами получения первоначального доступа в этом квартале, что составляет почти 40 процентов от общего числа взаимодействий. Было сложно определить, как учетные данные были скомпрометированы, учитывая, что они были получены с устройств, не доступных компании, например сохраненные учетные данные на личном устройстве сотрудника.

Вымогательство кражи данных растет с участием Clop, Karakurt и RansomHouse

Вымогательство данных было основной наблюдаемой угрозой в этом квартале, что составляет 30 процентов угроз, на которые Talos IR отреагировала, что на 25 процентов больше случаев вымогательства кражи данных по сравнению с прошлым кварталом. Рост числа случаев кражи данных и вымогательства по сравнению с предыдущими кварталами согласуется с публичными отчетами о растущем числе групп программ-вымогателей, крадущих данные и вымогающих у жертв без шифрования файлов и развертывания программ-вымогателей.

Вымогательство данных не является новым явлением, но количество инцидентов в этом квартале свидетельствует о том, что финансовые мотивы злоумышленников все чаще рассматривают это как жизнеспособный способ получения окончательной выплаты. Выполнение атак программ-вымогателей, вероятно, становится все более сложной задачей из-за глобальных усилий правоохранительных органов и отраслевых изменений, а также из-за внедрения средств защиты, таких как расширенные возможности обнаружения поведения и решения для обнаружения и реагирования на конечных точках (EDR).

В этом квартале вымогатели RansomHouse и Karakurt впервые участвовали в операциях Talos IR. Активный с 2021 года, Karakurt обычно получает доступ к средам через действительные учетные записи, фишинг или использование уязвимостей. В ходе одного из наблюдаемых случаев вымогательства кражи данных Karakurt злоумышленники захватили учетную запись протокола удаленного рабочего стола (RDP), перечислили доверительные отношения домена с помощью инструмента командной строки сетевого администрирования nltest, выполнили сценарии PowerShell для восстановления паролей и изменили политики домена.

RansomHouse активен с конца 2021 года и известен тем, что получает доступ к корпоративным средам, используя уязвимости. В случае с RansomHouse злоумышленники использовали неинтерактивные сеансы для обхода многофакторной аутентификации (MFA), осуществили атаку DCSync для сбора учетных данных с контроллера домена и злоупотребили удаленными службами, такими как безопасная оболочка (SSH) и RDP, для перемещения сбоку. Атака DCSync происходит, когда злоумышленники используют различные команды в удаленном протоколе службы репликации каталогов Microsoft (DRS), чтобы маскироваться под контроллер домена и получать учетные данные пользователя с другого контроллера домена. Злоумышленник сначала должен скомпрометировать учетную запись пользователя с привилегиями репликации домена, которые обычно являются администраторами домена.

Согласно публичным сообщениям, некоторые группы вымогателей, такие как BianLian и Clop, по сообщениям, отказываются от использования шифрования, отдавая предпочтение краже данных в недавних атаках. Хотя Talos IR не отреагировала ни на какие инциденты с BianLian в этом квартале, Агентство США по кибербезопасности и безопасности инфраструктуры (CISA) 16 мая опубликовало совместный бюллетень с ФБР и Австралийским центром кибербезопасности (ACSC), подтверждающий, что по состоянию на январь BianLian группа прекратила операции с программами-вымогателями в пользу вымогательства кражи данных на основе эксфильтрации. Отказ группы BianLian от развертывания программ-вымогателей также может быть связан с выпуском бесплатного дешифратора для программ-вымогателей BianLian в январе 2023 года, что, возможно, побудило их использовать альтернативные методы. Возможно, BianLian определили, что они могут добиться успеха без использования шифрования данных в своих операциях.

Получить подробную информацию или проконсультироваться можно на сайте официального поставщика Cisco в России.